Qué es un Algoritmo Criptográfico?

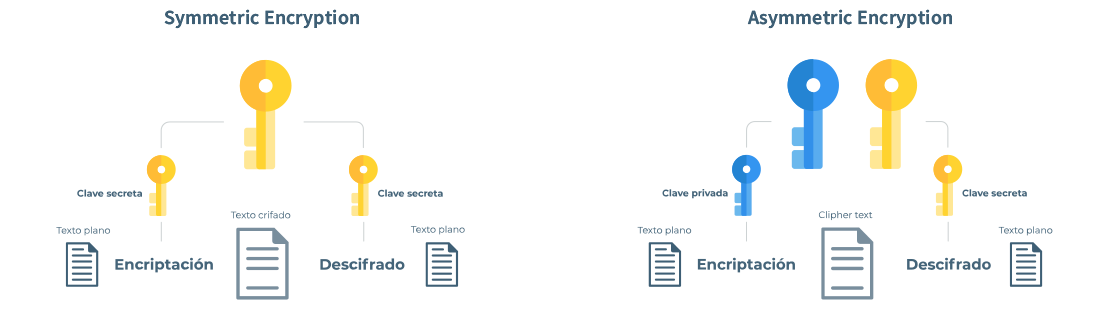

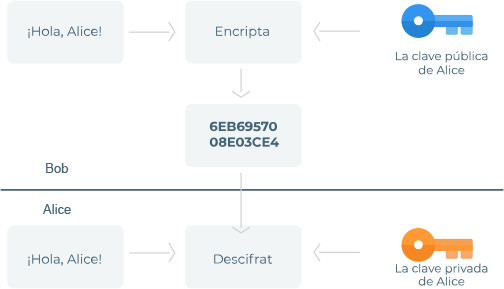

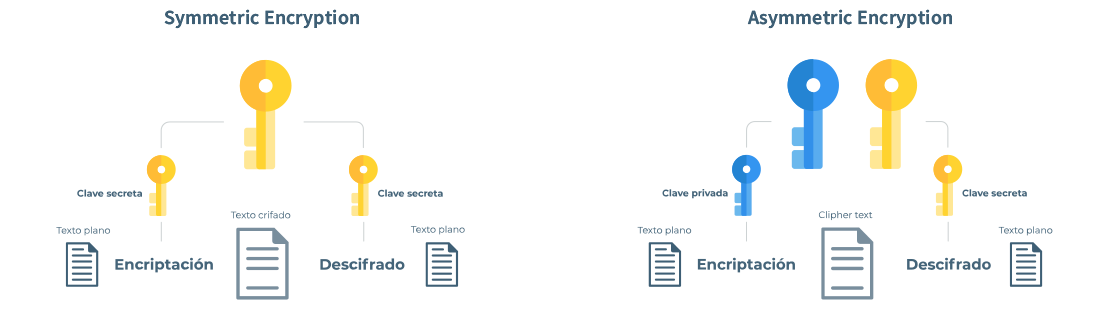

Los algoritmos criptográficos son los que llevan el cripto a la criptomoneda. Estos algoritmos se utilizan para encriptar y descifrar tu dirección privada a una dirección pública. Un aspecto importante de esos algoritmos es su irreversibilidad. Teniendo tu dirección privada como entrada aplicando el algoritmo criptográfico puedes obtener fácilmente tu dirección pública como salida, pero hacer el cálculo en orden inverso, tener la dirección pública y aplicar el algoritmo para llegar a la dirección privada es una tarea imposible que tomará muchos años para computar. Los algoritmos criptográficos son también los que controlan la dificultad de la cadena de bloques haciendo más difícil o más fácil alcanzar un consenso en la red. Los algoritmos criptográficos se componen de una, dos o más funciones de hash. Veamos ahora qué es una función de Hash (Hashing Function).

Algoritmos criptográficos o algoritmos de consenso?

En los términos más simples, un algoritmo es un conjunto de reglas o pasos a seguir cuando se aborda una tarea de resolución de problemas. Es importante limpiar desde el principio, hay dos tipos de algoritmos – ambos simplemente referidos como algoritmos de donde proviene la confusión – algoritmos criptográficos y algoritmos de consenso. Ambos tipos cumplen una función crucial en la cadena de bloques, pero son muy diferentes entre sí.

¿Qué son los Algoritmos de Consenso?

Los algoritmos de consenso están en el centro de las criptomonedas y permiten que la red permanezca descentralizada, pero al mismo tiempo siguen siendo justos. Existen varios algoritmos de consenso, todos con diferentes propósitos y, lo que es más importante, con diferentes criterios para decidir cómo llegar a un consenso. Los dos más comunes y ampliamente utilizados en criptografía son la prueba de trabajo (el algoritmo utilizado en la red bitcoin donde todo comenzó) que llega a un acuerdo basado en quién ha hecho un mayor “trabajo” – es decir, resuelto un problema matemático lo más rápido posible – y la prueba de participación que llega a un acuerdo basado en quién tiene más en juego en la cadena de bloques. A estas alturas, puede que te estés preguntando, pero para qué necesitamos algoritmos. Los dos párrafos siguientes responderán a esta pregunta.