Qu’est-ce qu’un algorithme cryptographique ?

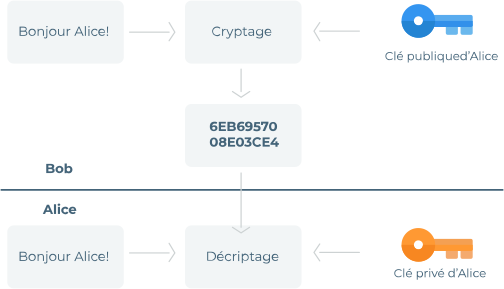

Les algorithmes cryptographiques sont ceux qui ont mène le crypto aux crypto-monnaies. Ces algorithmes sont utilisés pour chiffrer et déchiffrer votre adresse privée en une adresse publique. Un aspect important c’est sa non-réversibilité. En ayant votre adresse privée en entrée en appliquant l’algorithme cryptographique, vous pouvez facilement obtenir votre adresse publique en sortie, mais effectuer le calcul dans l’ordre inverse, disposer de l’adresse publique et appliquer l’algorithme pour obtenir l’adresse privée est une tâche impossible qui prendre de nombreuses années pour calculer. Les algorithmes cryptographiques contrôlent également la difficulté de la blockchain en rendant plus difficile parvenir à un consensus sur le réseau. Les algorithmes cryptographiques sont constitués d’une, de deux ou plusieurs fonctions de hachage.

Algorithmes cryptographiques ou bien consensus ?

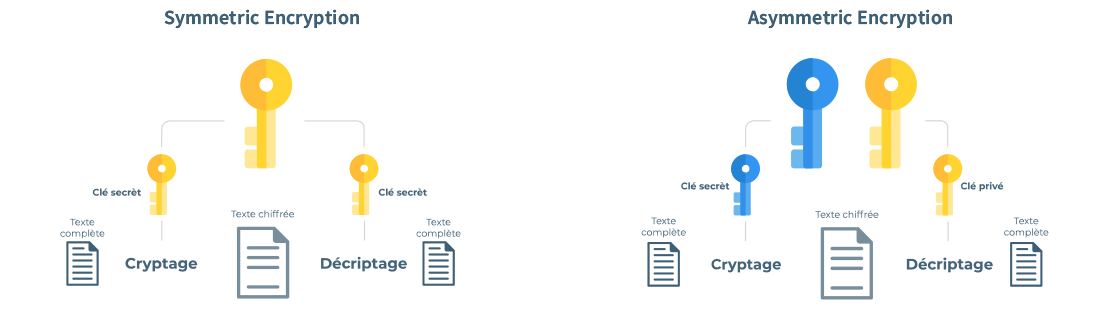

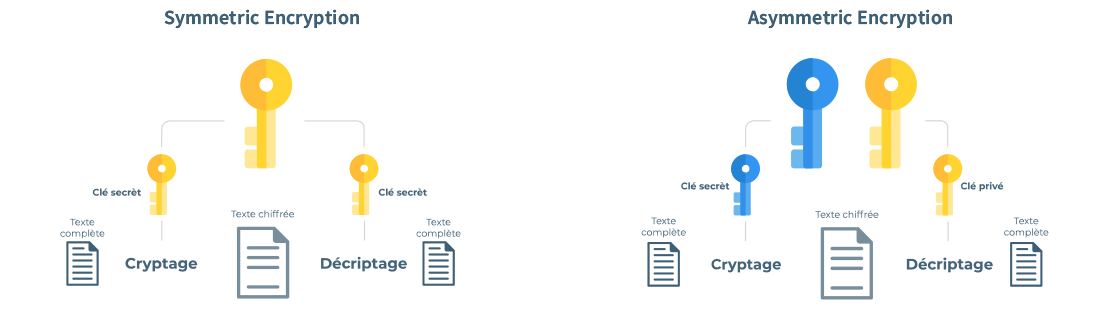

En termes simples, un algorithme est un ensemble de règles ou d’étapes à suivre pour aborder une tâche de résolution de problème. Il est important de clarifier dès le début qu’il existe deux types d’algorithmes – tous deux simplement appelés algorithmes d’où la confusion provient – des algorithmes cryptographiques et des algorithmes de consensus. Les deux types remplissent une fonction cruciale dans la blockchain, mais ce sont deux choses très différentes.

Qu’est-ce qu’un algorithme de consensus ?

Les algorithmes de consensus sont au cœur des crypto-monnaies et permettent au réseau de rester décentralisé tout en restant équitable. Il existe plusieurs algorithmes de consensus, tous ayant des objectifs différents et, surtout, ayant différents critères permettant de décider comment parvenir à un consensus. Les deux méthodes les plus courantes et les plus utilisées en crypto sont la preuve de travail (l’algorithme utilisé dans le réseau bitcoin où tout a commencé) qui aboutit à un accord sur le choix du qui a effectué le plus de «travail » – ce qui signifie résoudre le problème mathématique le plus rapidement; et la preuve de la participation qui aboutit à un accord en fonction de qui a le plus en jeu dans la blockchain. Vous vous demandez peut-être maintenant, mais pourquoi avons-nous besoin d’algorithmes ? Les deux paragraphes suivants répondront à cette question.