Was ist ein kryptografischer Algorithmus?

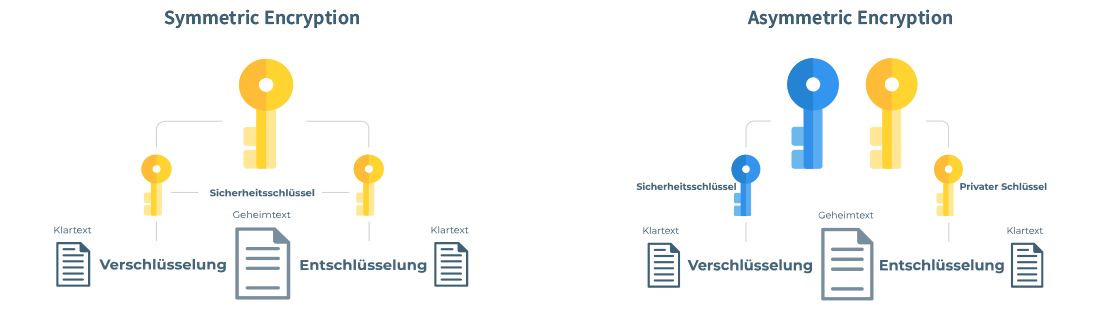

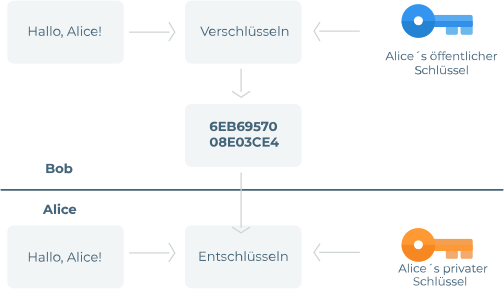

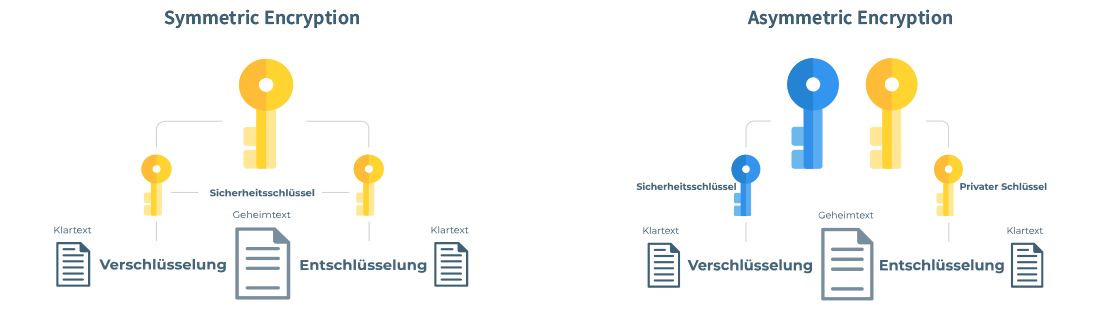

Man könnte sagen, dass der kryptografische Algorithmus die Kryptowährung erst zu dem macht was sie heute ist. Diese Algorithmen werden für die Entschlüsselung und Verschlüsselung von eurer privaten zur öffentlichen Adresse verwendet. Ein wichtiger Aspekt hier ist dass diese Algorithmen nicht umkehrbar sind. Wenn ihr eure private Adresse eingebt und den kryptografischen Algorithmus verwendet, könnt ihr mehr als einfach eure öffentliche Adresse erhalten. In umgekehrter Reihenfolge ist es jedoch unmöglich, eure öffentliche Adresse einzugeben und dadurch zu erhoffen die private zu erhalten, glaubt uns, es wird nicht funktionieren, oder ihr wartet tausende Jahre darauf. Die kryptografischen Algortihmen kontrollieren also den Schwierigkeitsgrad der Blockchain. Sie machen es schwerer oder aber einfacher den Konsensus des Netzwerks zu erreichen. Die Algorithmen sind zusammen gesetzt aus einer oder mehreren Hash-Funktionieren.

Unterschied zwischen Krypto Algorithmus & Konsensus Algorithmus?

Wenn ein Problem gelöst werden soll, dann ist der Algorithmus nichts weniger als ein Anreihung von verschiedenen Regeln oder Schritten. Es ist wichtig euch klar zu machen, es gibt zwei verschiedene Formen des Algorithmus, zum einen die krytografische Variante und zum anderen der Konsensus Algorithmus. Beide Formen haben eine unglaublich wichtige Funktion in der Blockchain, jedoch auf unterschiedlicher Weise.

Was ist der Konsensus Algorithmus?

Der Konsensus Algorithmus ist der Kern der Kryptowährungen und erlaubt dem Netzwerk dezentralisiert aber gleichzeitig auch fair zu sein. Es gibt viele verschiedene Konsensus Algorithmen, alle zu unterschiedlichen Zwecken und mit unterschiedlichen Kriterien, die entscheiden welchen Konsensus sie erreichen wollen. Die zwei wohl bekanntesten und meist benutzten kennt ihr unter dem Namen „Proof of Work“ (PoW )und „Proof of Stake“ (PoS). Der Unterschied zwischen beiden ist, dass PoW dazu da ist, eine Einigung darauf geben muss, wer die meiste Arbeit verrichtet hat. Das bedeutet nicht viel weniger als, wer das mathematische Problem am schnellsten löst. PoS hingegen beschäftigt sich mit der Einigung dafür, wer den größten Anteil in der Blockchain hat.

Wofür braucht man nun aber eigentlich Algorithmen?